Secure Access ist die Antwort von Oplon Networks, um gefährliche VPNs zu erstzen, einen sicheren Zugang zu Microsoft Windows- und Linux-/UNIX-Rechnern, Webdiensten (PHP/.NET...) zu gewährleisten und so das Eindringen und die Verbreitung von Viren in Rechenzentren und Unternehmensnetzwerken zu verhindern.Secure Access kann von jedem Gerät aus und ohne Installation eines Clients genutzt werden, es genügt, einen beliebigen Webbrowser zu verwenden, um Zugang zu allen verfügbaren Diensten zu erhalten.

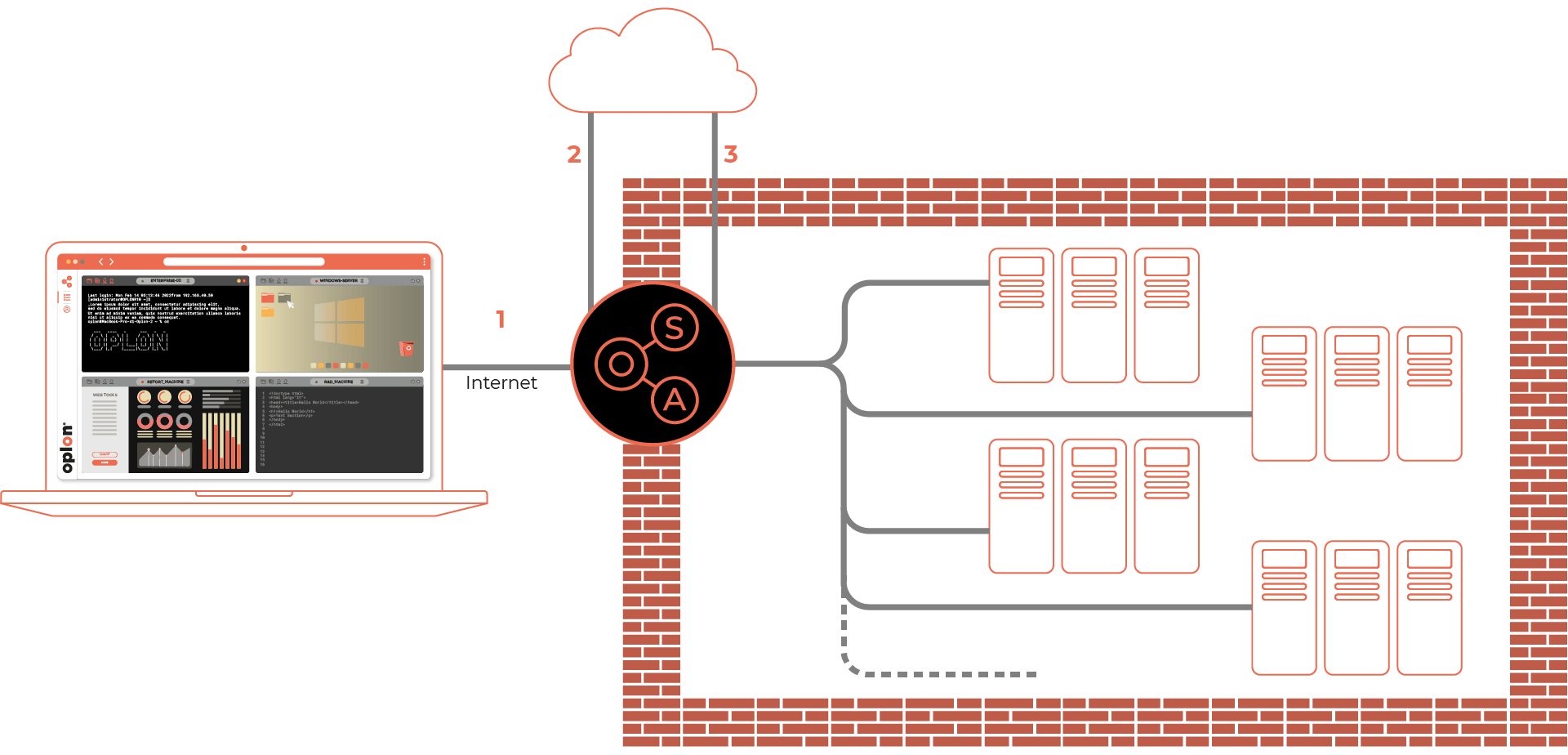

Die Architektur von OSA ist einfach und zielt darauf ab, die Sicherheit und den Schutz Ihrer Daten in voller Übereinstimmung mit der GDPR zu gewährleisten.

Die Lösung ist auch in der Lage, modernste Cyberangriffe abzuwehren, die häufig KI-basierte Tools nutzen, um in Cloud-basierte Systeme einzudringen und so die Vertraulichkeit Ihrer Daten zu gefährden. Die OSA Virtual Appliance befindet sich innerhalb Ihres Perimeters, egal ob in der Cloud, vor Ort oder in einer Hybrid-Cloud, und gewährleistet so den vollen Besitz Ihrer Daten, ohne das Risiko, dass diese nach außen gelangen. Mit Oplon Secure Access wird die Sicherheit allein durch die Verwendung des Browsers gewährleistet und erfordert weder die Verwendung eines VPN noch die Installation von Plugins oder Erweiterungen: Vergessen Sie lange und anstrengende Anrufe beim Helpdesk wegen Verbindungsproblemen.

Ab heute können Sie sich dank OSA einfach und mit höchstem Schutz mit Datenzentren verbinden.

Die Oplon Secure Access-Lösung zeichnet sich durch ihre hervorragende Konformität mit den wichtigsten Datensicherheits- und Datenschutzvorschriften wie GDPR, NIST und NIS2 aus.

Sie gewährleistet den Schutz personenbezogener Daten, setzt bewährte Sicherheitspraktiken ein und verwaltet Risiken effektiv, schützt kritische Infrastrukturen und gewährleistet die Geschäftskontinuität.

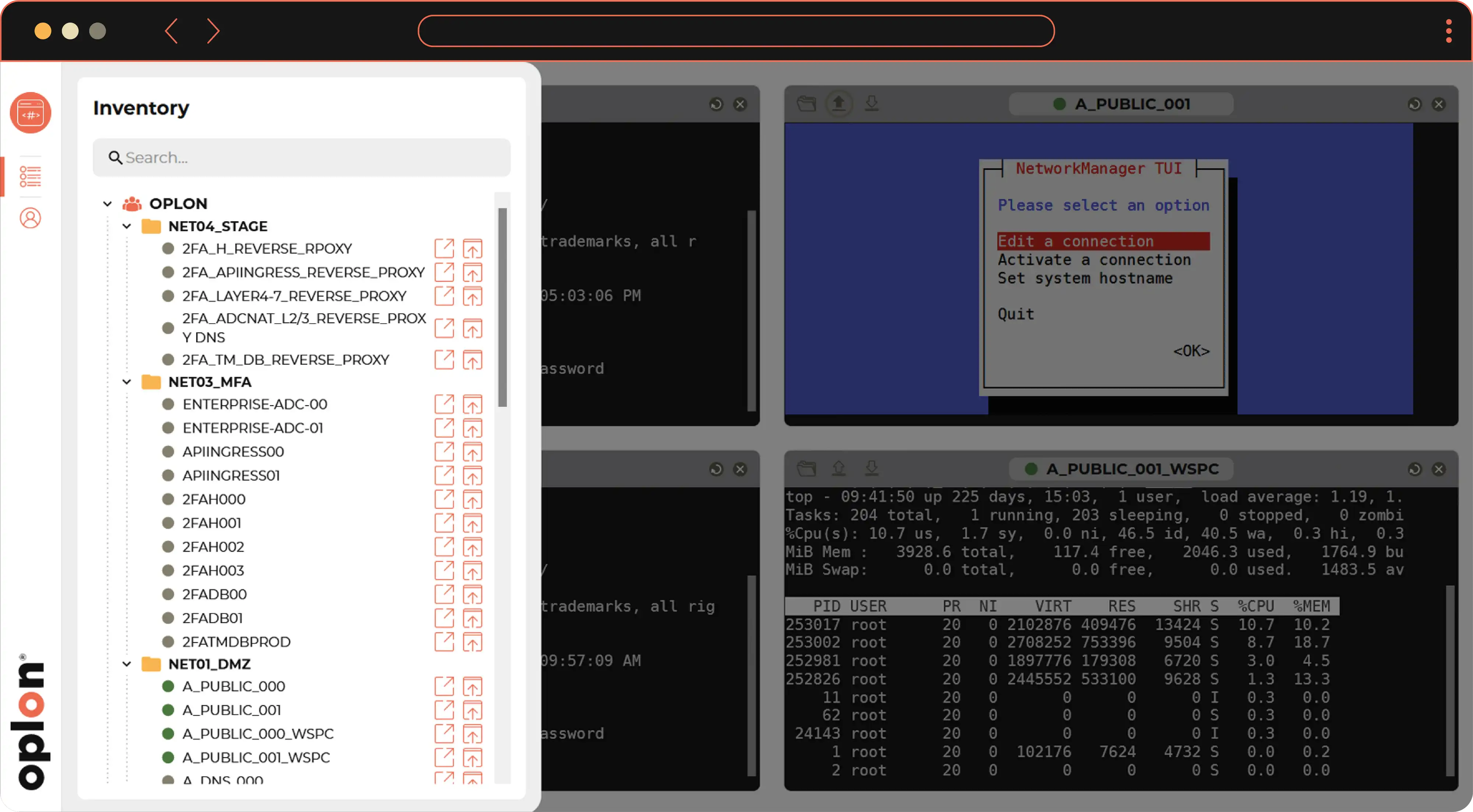

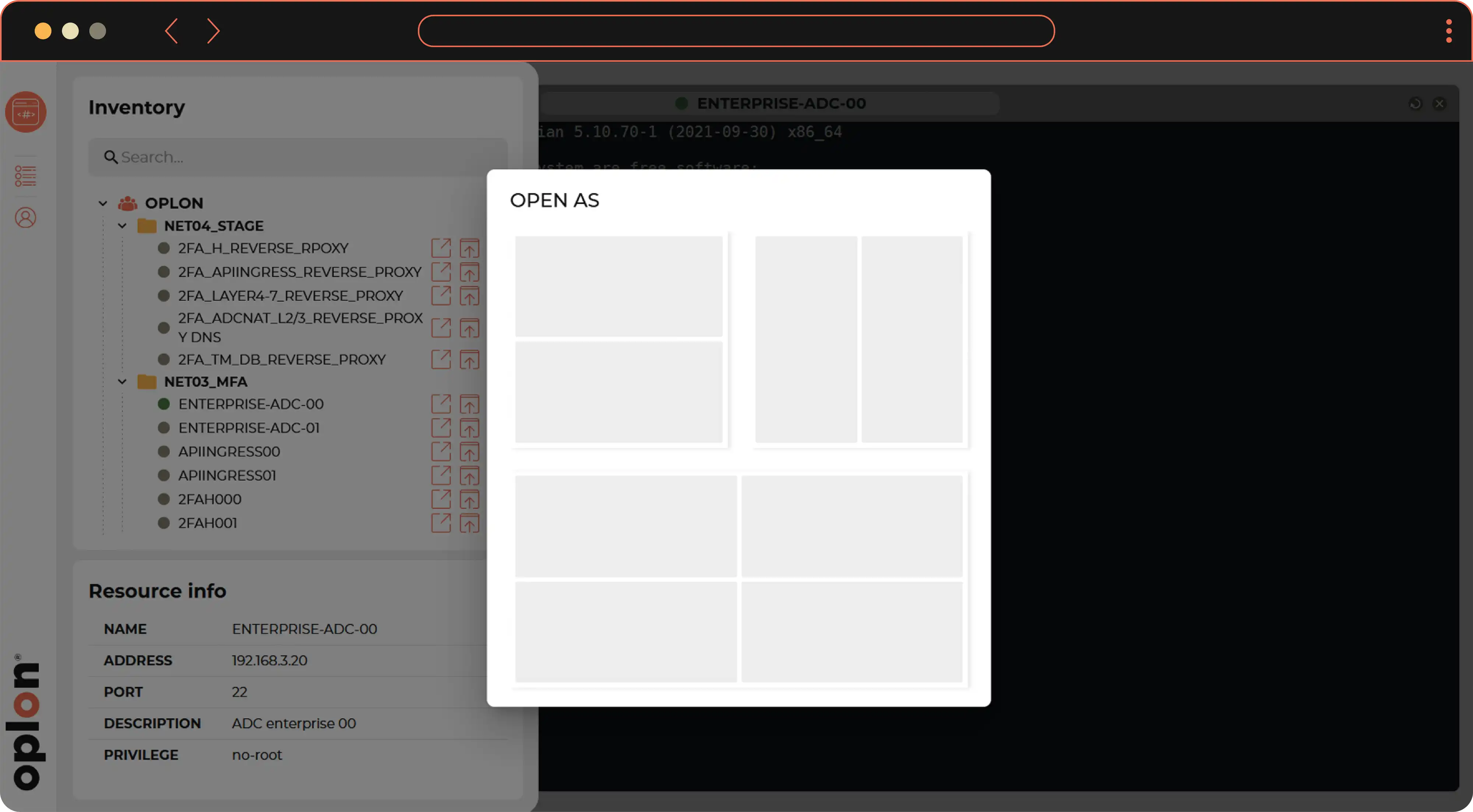

Der Betreiber hat Zugang zu einer Reihe von Ressourcen, die von einer Person, dem Manager, festgelegt werden. Diese Ressourcen können in logischen Zusammenhängen, wie z. B. dem Netzwerktyp, oder nach Servicebereichen, wie z. B. elektronischer Geschäftsverkehr, Sperrgebiete, gruppiert werden. Dies ermöglicht es, Nutzer mit einem bestimmten Profil von Anfang an ausschließlich für eine Reihe von Anwendungen zu autorisieren, die in ihren Zuständigkeitsbereich fallen, wobei die Kriterien der Zero-Trust-Architektur angewandt werden, und die Autorisierung zu widerrufen, wenn sie nicht mehr benötigt werden, um zu vermeiden, dass "offene Türen" bleiben. Es erleichtert auch das Verständnis der Infrastruktur, vereinfacht ihre Wartung und vermeidet Genehmigungsfehler.

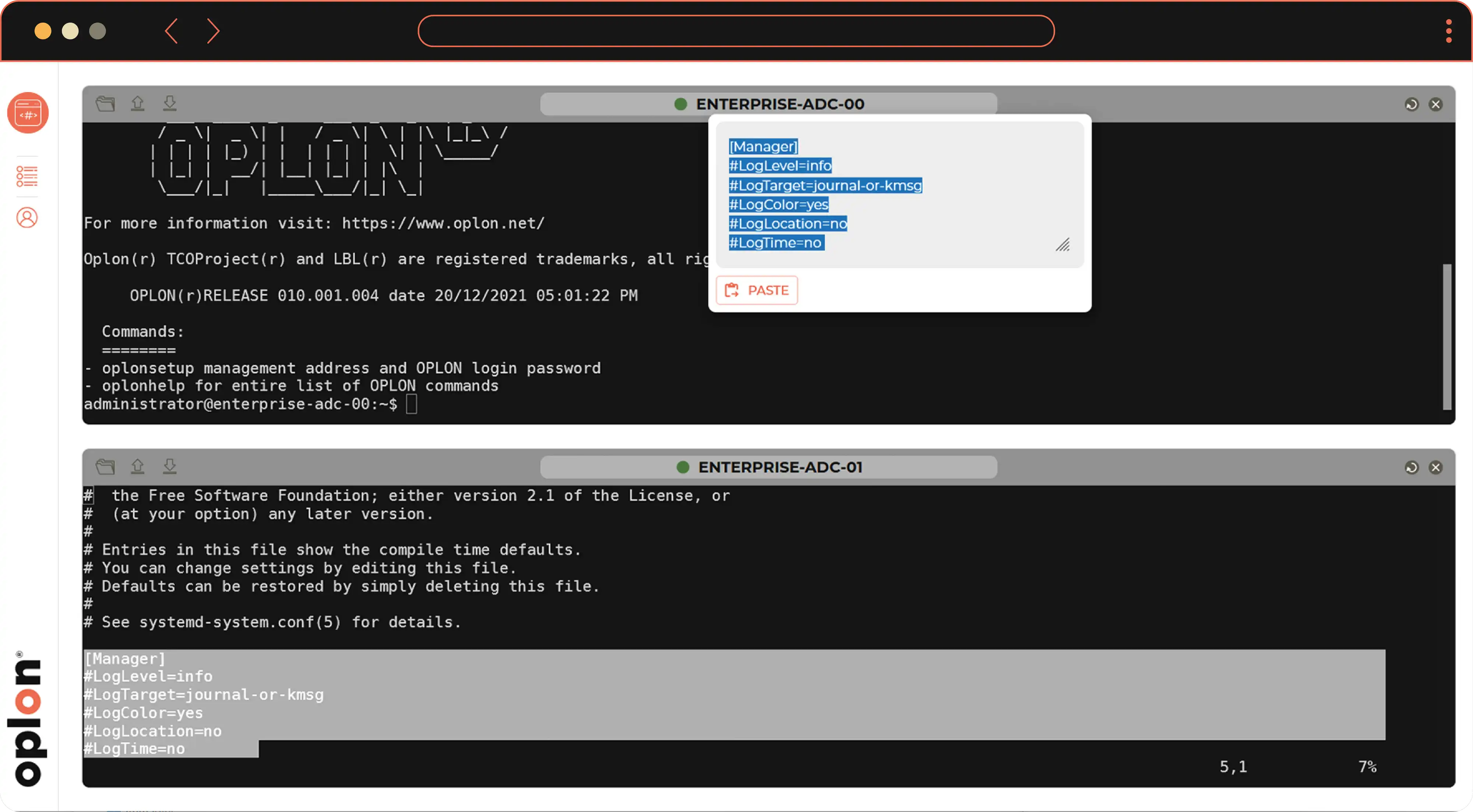

Die Funktionen "Kopieren" und "Einfügen" wurden sorgfältig entwickelt, um die gleiche Benutzerfreundlichkeit zu gewährleisten wie bei den bisher verwendeten Tools. Für Kopiervorgänge wählen Sie einfach die gewünschte Taste, während das Einfügen mit der rechten Maustaste (oder über die Tastatur mit der Tastenkombination STRG+Umschalt+V) aktiviert wird.

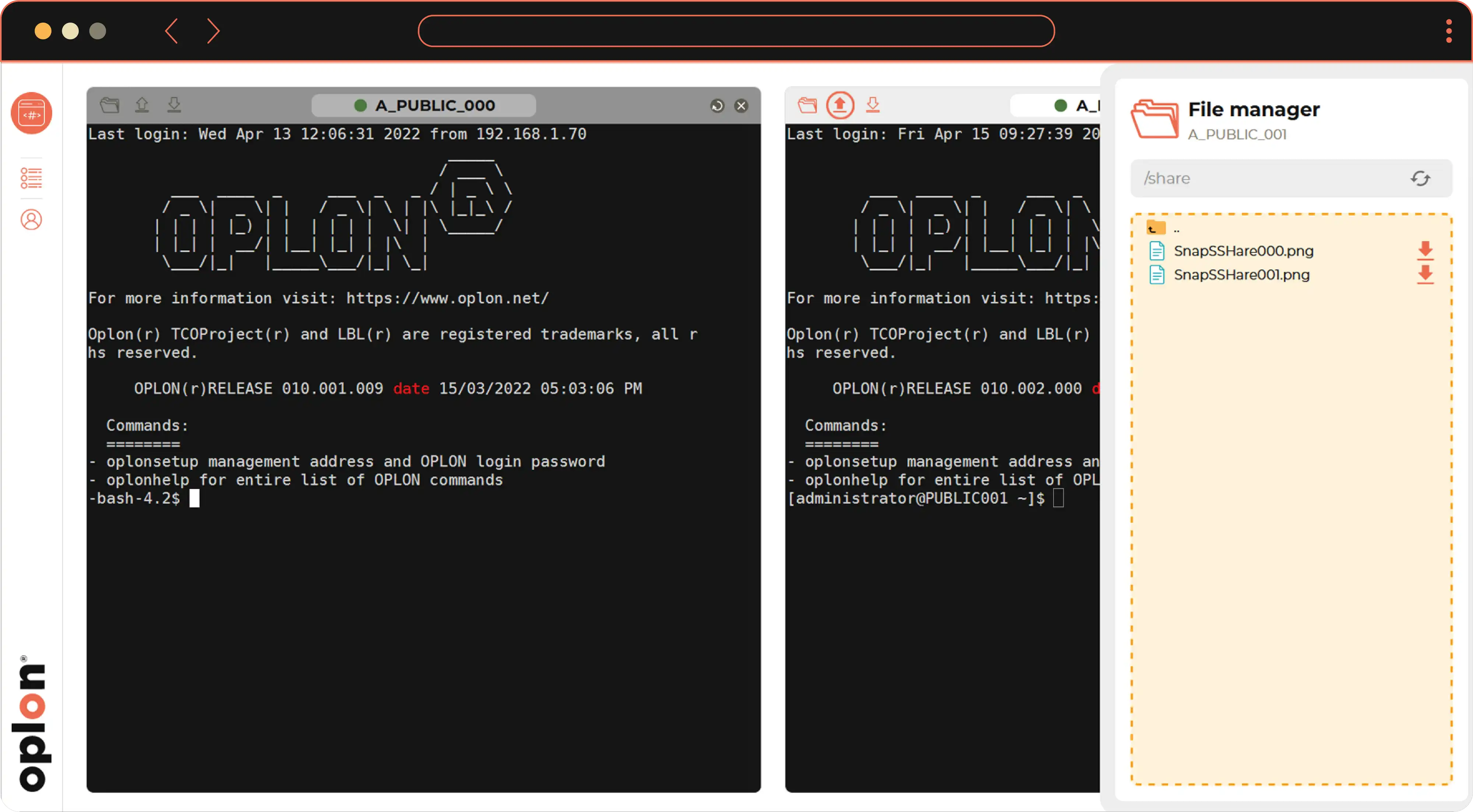

Das Up- und Downloaden wurde vereinfacht und kontextabhängig gestaltet. Wählen Sie einfach das File-Manager-Symbol der betreffenden Sitzung aus, um ein Menü zu öffnen, das es Ihnen ermöglicht, das Dateisystem zu durchsuchen, Dateien mit einem einfachen "Drag and Drop" hochzuladen und Dateien aus der Ferne lokal herunterzuladen. Einfachheit und Sicherheit: Alle Überweisungen und Vorgänge werden in einer zentralen Datenbank erfasst, die dem Verwalter zur Verfügung steht.

Das Layout der Arbeitssitzungen im Webbrowser wird durch den Layout-Manager unterstützt, der das Kacheln von Fenstern ermöglicht. Der Operator ist in der Lage, seine Produktivität zu steigern, indem er den Arbeitsbereich so organisiert, wie er es für richtig hält, und mit einem Klick von einem Kontext in einen anderen wechselt. Oplon Secure Access bietet die gleiche Benutzerfreundlichkeit, die der Browser für Windows/Linux-Schnittstellen bietet. Um Zeichen zu vergrößern, drücken Sie einfach CTRL + und um sie zu verkleinern CTRL -.

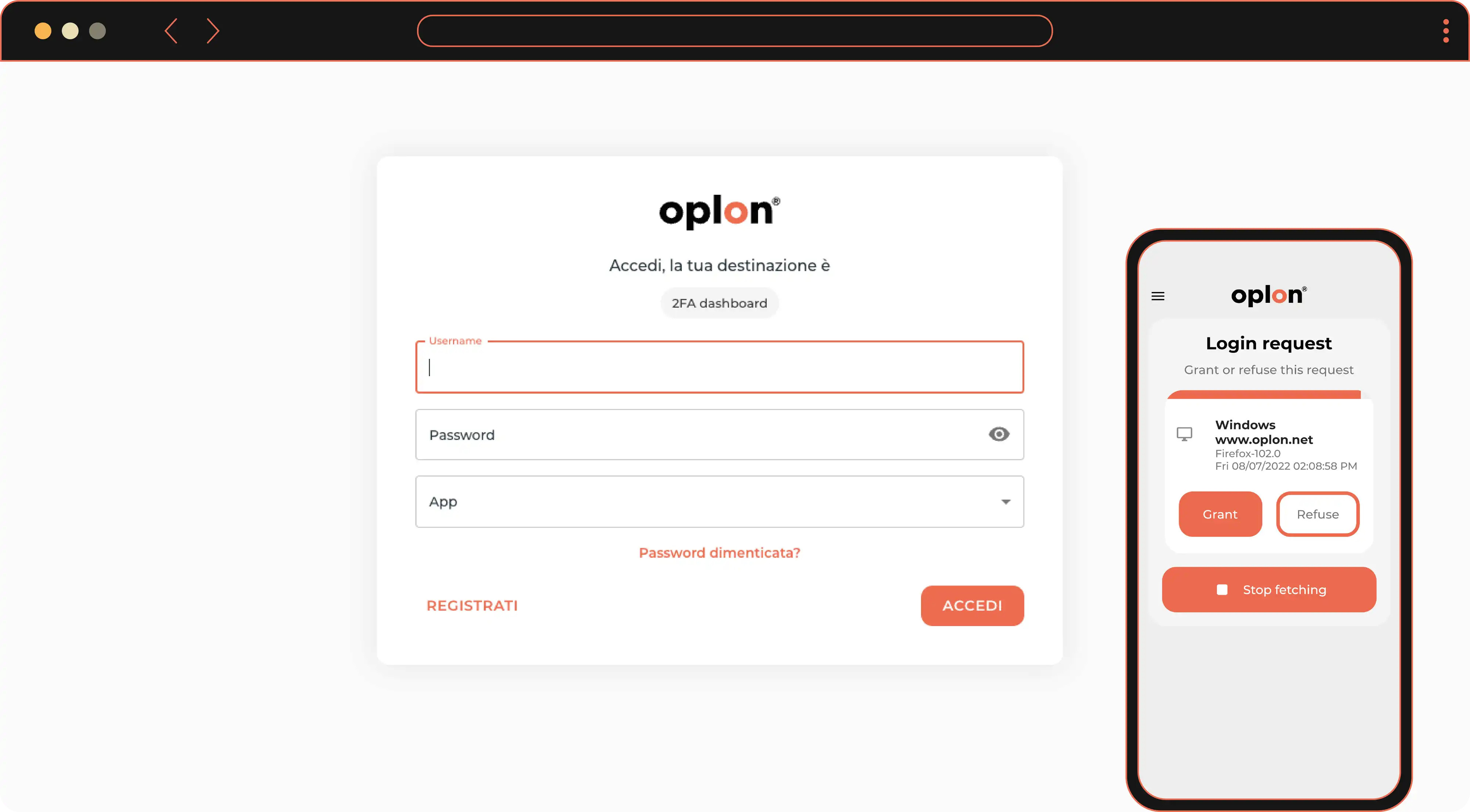

Oplon Secure Access beinhaltet eine hochsichere MFA-Plattform, der Benutzer wird mit einem zweiten Authentifizierungsfaktor sicher identifiziert, entweder per Smartphone-App (Apple/Android) mit biometrischer Erkennung, der sichersten auf dem heutigen Markt, oder per E-Mail.

Kein VPN, das den Betreiber und das Datencenter direkt verbindet. Mit Oplon Secure Access ist die Sicherheit auch bei der Verwendung des Browsers gewährleistet, für den keine Plugins oder Erweiterungen installiert werden müssen.

Mit Oplon Secure Access ist der einzige Client, der verwendet werden muss, Ihr Lieblingsbrowser. Der Bediener muss also nichts installieren, was den Helpdesk-Betrieb weniger aufwändig macht.

Logins und Passwörter dürfen nicht mehr anAdministratoren und Endbenutzer weitergegeben werden.OSA bietet jedem Benutzer zentralisierten undauthentifizierten Zugang zu sicheren internenWEB-Diensten, Remote Desktop und Remote Shell überSSH. Die Zugangsdaten bleiben in einem elektronischenTresor geschützt, der Zugang kann auch zeitgesteuert odervom Administrator zugewiesen und widerrufen werden.

Oplon Secure Access führt eine vollständige Rückverfolgung der vom Bediener durchgeführten Vorgänge durch.Das Tracking ist unveränderlich, da es gespeichert wird, während es Ihren Oplon Secure Access durchläuft. Dies ermöglicht Ihnen, GDPR-konform zu sein, wenn Sie Root- oder administrativen Zugriff auf Linux/Unix-Geräte haben oder anderweitig über SSH zugreifen.

Für die externe Verbindung verwenden die Betreiber häufigProdukte von Drittanbietern, die keine Garantie bieten undoft Anmeldedaten speichern. Mit Oplon Secure Accessmüssen Sie lediglich Ihren Browser verwenden und sich daseinzige Passwort für die Anmeldung merken, d. h. dasPasswort für die Multi-Faktor-Authentifizierung. DerAnmeldetresor bleibt sicher und ist innerhalb desUnternehmenssystems nicht zugänglich.