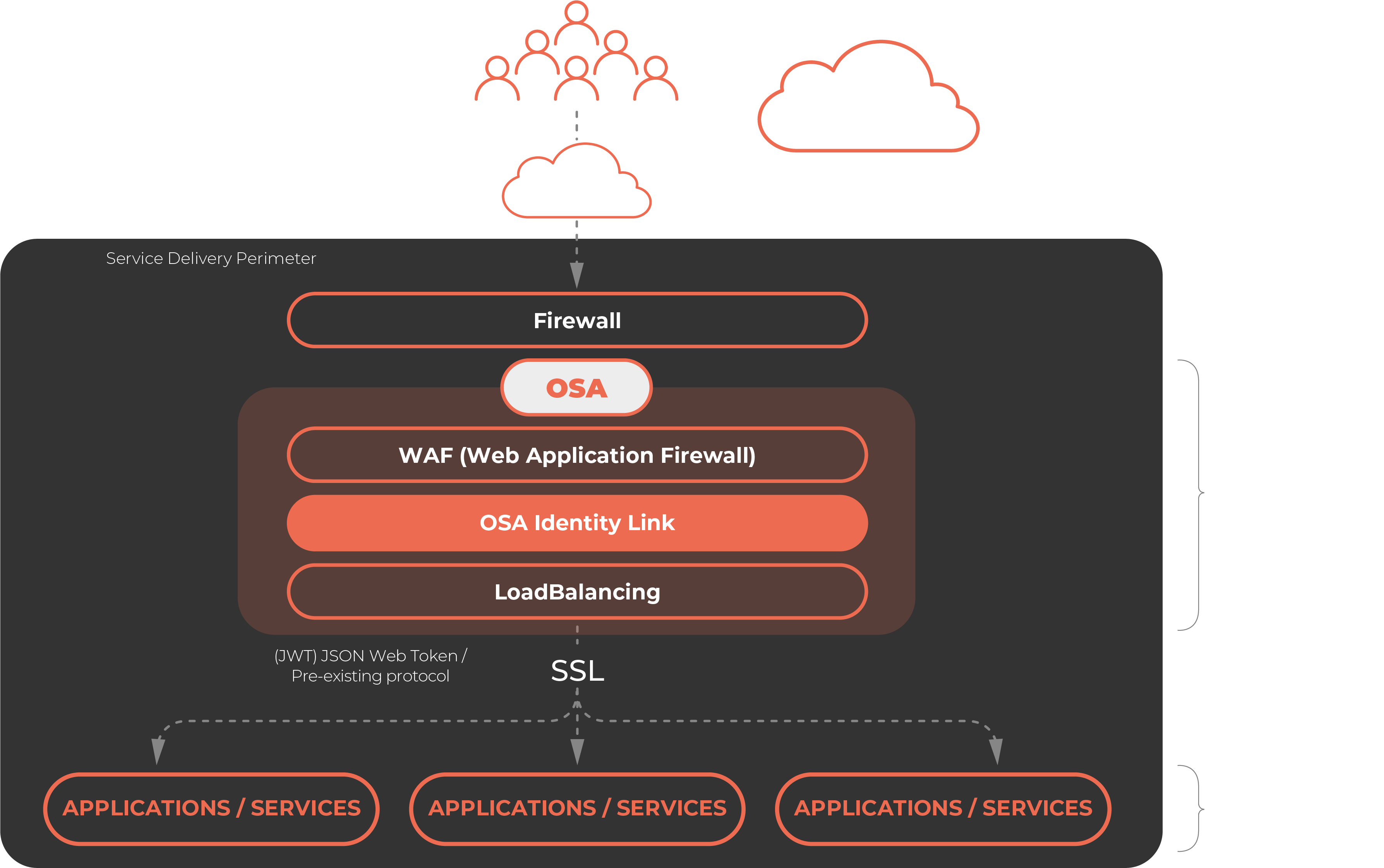

Die OSA Identity Link-Funktionalität ermöglicht es, jeder Webanwendung eine föderierte Authentifizierung hinzuzufügen, ohne dass diese auf dem Dienst implementiert werden muss. Alles wird auf infrastrukturelle Weise gelöst, wie das Hinzufügen einer Firewall zur Vereinfachung.

Alles, was Sie tun müssen, ist, die OSA-Komponente vor den zu schützenden Dienst zu setzen und die für den Dienst erforderliche Authentifizierungsfunktionalität mit OSA Identity Link zu aktivieren.

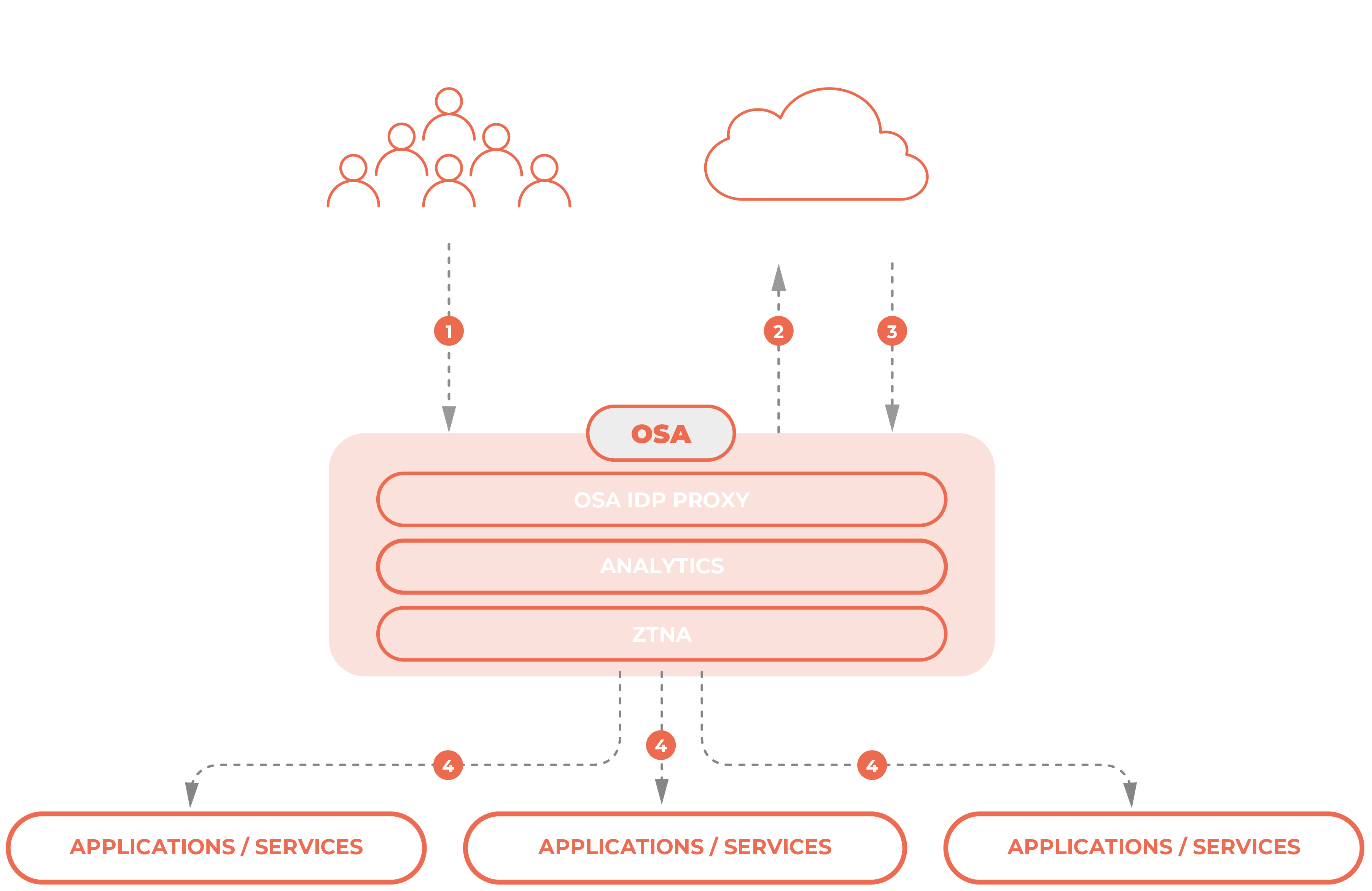

Technisch gesehen handelt es sich bei OSA Identity Link um einen Identity Provider Proxy“, der die ständig steigende Nachfrage nach Authentifizierung und Autorisierung durch eine maßgebliche Quelle auf Infrastrukturebene endgültig löst. Unter einer autorisierenden Quelle verstehen wir sowohl private als auch öffentliche Identitätsanbieter wie Microsoft Entra, Google, aber auch CIE (European Electronic Identity Card) und SPID oder spezifische Identitätsanbieter, die in Verwaltungen oder Einrichtungen implementiert sind. OSA Identity Link implementiert die am häufigsten verwendeten Authentifizierungs- und Autorisierungsprotokolle wie: OpenID Connect (Microsoft Entra, ADFS, Auth0, ecc..), OpenID Federation (EIC), SAML2 (Shibboleth, SPID, ecc..), WebAuthn.

OSA IDP Proxy ermöglicht die Strukturierung von Diensten mit öffentlichen Teilen und Teilen, für die eine starke Authentifizierung angefordert werden muss. Die Authentifizierung kann daher für ganze Internet-Domänen oder sogar für domänenspezifische Pfade angefordert werden, wodurch auch Teile des Dienstes geschützt werden. Diese Funktionalität ermöglicht die Unterscheidung von Diensten, auf die anonyme Benutzer zugreifen können, bis hin zu den höchsten staatlichen Authentifizierungsstufen wie CIE für Europa und SPID für die Länder, die sie eingeführt haben.

Oplon Secure Access IDP Proxy vereinfacht das Identifizierungsmanagement von kleinen Infrastrukturen bis hin zu ganzen Regierungsinfrastrukturen, wobei ein hohes Maß an Sicherheit und Verwaltbarkeit im Laufe der Zeit erhalten bleibt.